車載セキュア通信:

🔒 車載セキュア通信の実践:SOME/IP over TLS – プロトコルから実装まで

SOME/IP (Scalable service-Oriented Middleware over IP) は、車載イーサネット環境におけるサービス指向通信の標準として広く採用されています。この通信に**セキュリティ(Secure)**を付与するために用いられるのが TLS (Transport Layer Security) です。

「SOME/IP over TLS」は、自動運転やOTA(Over-The-Air)アップデートなど、高い機密性と完全性が求められる現代の車載ネットワークにおいて、不正アクセスや盗聴を防ぐための重要な実践手法となります。

1. プロトコルの全体構造

SOME/IP over TLSは、プロトコルスタックの階層において、SOME/IPとTCP/IPの間にTLS層を挿入することで実現されます。

| 階層 | プロトコル | 役割 |

| アプリケーション層 | SOME/IP | サービスディスカバリ、RPC(リモートプロシージャコール)、イベント通知など、サービス通信の定義とメッセージング。 |

| セキュリティ層 | TLS (Transport Layer Security) | 暗号化(機密性)、認証(真正性)、メッセージ認証コード (MAC) によるデータ完全性の保証。 |

| トランスポート層 | TCP | 信頼性のある接続指向の通信。TLSは通常、TCPの上に構築されます。 |

| ネットワーク層 | IP (Internet Protocol) | ネットワーク間のルーティング。 |

| データリンク層 | イーサネット | 物理的なデータ転送。 |

🔑 なぜTLSを使うのか?

-

機密性: 通信内容(SOME/IPメッセージ)を暗号化し、盗聴を防ぎます。

-

認証: 通信を行う両端(クライアントとサーバー)が正当な参加者であることを証明します(デジタル証明書を使用)。

-

完全性: 送信途中でデータが改ざんされていないことを検証します。

2. TLSハンドシェイクと認証

セキュア通信を開始する前には、TLSハンドシェイクが実行されます。車載環境では、主に以下の認証方式が用いられます。

双方向認証(Mutual Authentication)

車載セキュア通信では、**サーバー(サービスプロバイダ)とクライアント(サービスコンシューマ)**の両方が互いを認証することが一般的です。

-

クライアントハロー $\rightarrow$ サーバーハロー: 双方の暗号スイート(使用する暗号化アルゴリズム)の選定とランダム値の交換。

-

サーバー証明書と要求: サーバーは自身のデジタル証明書を提示し、クライアントに証明書を要求します。

-

クライアント証明書: クライアントは自身のデジタル証明書をサーバーに提示します。

-

鍵交換とセッション確立: 両者が公開鍵暗号方式などを用いて共有のセッション鍵を安全に生成・交換し、以降のデータ通信をその鍵で暗号化します。

重要な要素:

-

デジタル証明書: 車両ECU、ゲートウェイ、または車載サービスの身元を証明するものです。信頼できる認証局 (CA) によって署名されています。

-

暗号スイート: TLSで使用される鍵交換アルゴリズム、バルク暗号化アルゴリズム、およびハッシュアルゴリズムの組み合わせです(例:

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256)。

3. 実装の課題と考慮事項

SOME/IP over TLSを車載ECUに実装する際には、いくつかの特有の課題があります。

1. パフォーマンスとリソースの制約

-

CPU負荷: TLSの暗号化・復号処理はCPUリソースを消費します。特にハンドシェイク時の公開鍵暗号処理は重く、リアルタイム性が求められる車載システムでは影響を最小限に抑える必要があります。

-

対策: ハードウェアアクセラレータの利用、効率的な暗号スイートの選択(例:楕円曲線暗号 ECC)。

-

-

メモリ制約: 証明書や鍵情報の保存、TLSセッション状態の管理にメモリが必要です。

2. 証明書の管理

-

プロビジョニング: 製造時またはOTAを通じて、ECUに秘密鍵とデジタル証明書を安全に書き込むプロセス。

-

有効期限と更新: 証明書には有効期限があるため、セキュアなOTA通信経路を利用して、走行中に証明書を更新する仕組み(ライフサイクル管理)が必要です。

3. 標準とツール

-

AUTOSAR (Automotive Open System Architecture):

-

現代の車載ソフトウェア開発では、AUTOSARが標準となっています。SOME/IP over TLSの実装は、AUTOSAR Classic PlatformやAdaptive PlatformのSecOC (Secure Onboard Communication) およびTLSモジュールと連携して行われます。

-

SecOC: 認証と完全性の保証(主にMACの付加)を担うAUTOSARモジュールです。TLSはこれに加え、暗号化も提供します。

-

-

ライブラリ:

-

OpenSSL や mbed TLS/PolarSSL のような軽量かつ組み込み環境に適したTLSライブラリが利用されます。ただし、車載の機能安全要件(ASIL)を満たすには、これらのライブラリを適切に統合・検証する必要があります。

-

まとめ

SOME/IP over TLSの実装は、単にTLSライブラリを組み込むだけでなく、車載環境の厳しいリソースと機能安全要件に対応しながら、証明書の安全なライフサイクル管理と高性能な暗号処理を両立させることが鍵となります。これにより、車載ネットワーク全体をサイバー脅威から守ることが可能になります。

|

SSG6M80Aシリーズ ・Coming soon

|

|

|

|

SSA6000A Series Signal Analyzer Main Features ・Coming soon

|

|

SNA6000A Series Vector Network Analyzer Key Features

|

|

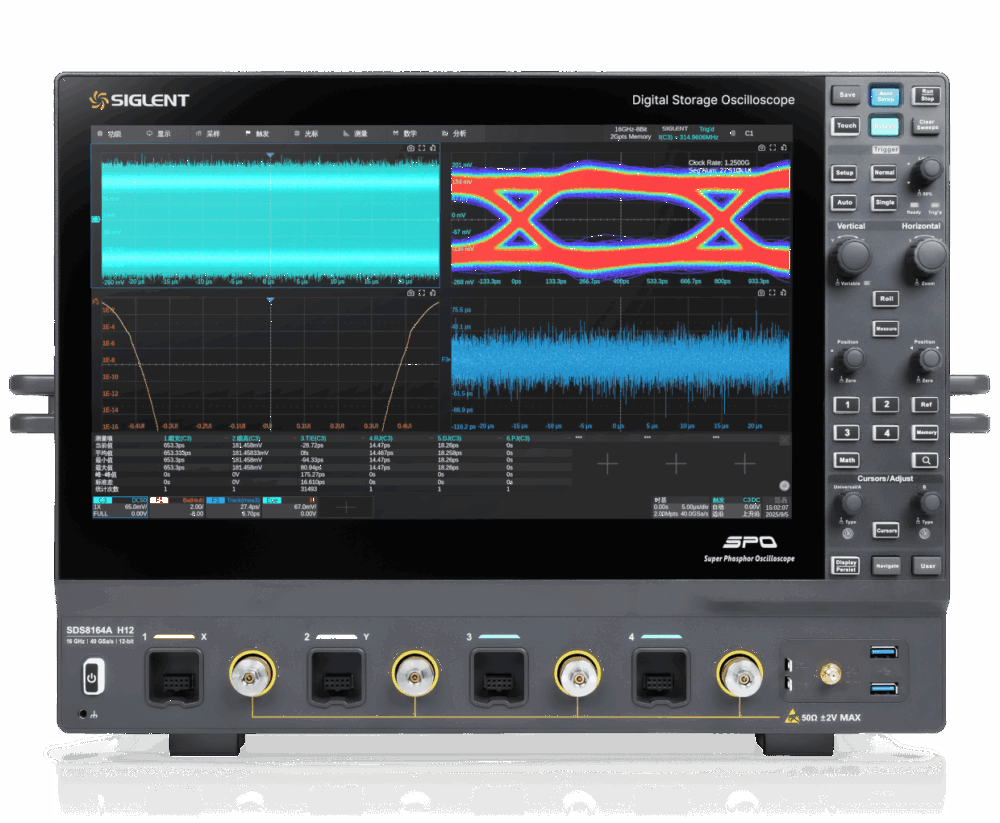

SDS8000Aシリーズ オシロスコープ 特長と利点 ・Coming soon |